گریز به ماشین میزبان در مجازیساز VirtualBox

یک هکر روس، باگی را در نرمافزار مجازیساز VirtualBox پیدا کرده است که باعث میشود ماشین میهمان بتواند به میزبان دسترسی بگیرد.

|

یک هکر روس، باگی را در نرمافزار مجازیساز VirtualBox پیدا کرده است که باعث میشود ماشین میهمان بتواند به میزبان دسترسی بگیرد. این هکر که Sergey Zelenyuk نام دارد، این باگ را بدون اطلاع شرکت توسعهدهنده (اوراکل) به طور عمومی منتشر کرده است. |

|

این آسیبپذیری ناشی از پیادهسازی کارت شبکه مجازی اینتل (E1000) توسط VirtualBox است. مدیریت نادرست پکتهایی که از ماشین میزبان به بافر ارسال (Tx Buffer) کارت شبکه فرستاده میشوند، منجر به یک اشکال سرریز عدد صحیح از پایین (Integer underflow) میشود. |

|

کاربری که در ماشین میهمان دسترسی root/administrator دارد، میتواند مجموعهای از پکتهای خاص را به کارت شبکه سیستم خود بفرستد و باعث فعالشدن این آسیبپذیری شود و در ادامه با ارسال پکتهایی با اندازه بزرگتر از مقدار مجاز، میتواند heap و پشته ماشین میزبان را دچار سرریز کند. در نهایت مهاجم میتواند به ماشین میزبان دسترسی لایه سه (ring 3) بگیرد.

|

|

حوزه آسیبپذیری |

|

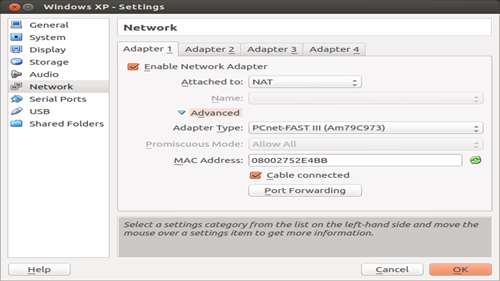

این آسیبپذیری مختص به کارت شبکه E1000 یا به عبارت دقیقتر Intel PRO/1000 MT Desktop (82540EM) و در حالت NAT است و در نسخه 5.2.20 به قبل VirtualBox وجود دارد، اما برای هر نوع سیستمعامل میزبان و میهمان کار میکند. هنوز اوراکل وصله امنیتی یا توضیحی درباره این مشکل منتشر نکرده است. فعلا میتوان برای رفع مشکل، به جای کارت شبکه E1000 از PCnet یا Paravirtualized Network استفاده کرد، یا شبکه را از NAT به حالتهای دیگر تغییر داد. ضمناً توجه کنید که این باگ در صورتی مشکلساز میشود که ماشین میهمان در اختیار یک کاربر بدخواه قرار داشته باشد.

|

|

یک هکر عصیانگر |

|

اما هدف Zelenyuk از انتشار عمومی این باگ چه بود؟ طبق گفته خودش، او مشکلی با VirtualBox ندارد، اما از وضعیت باگ بانتیها (bug bounty، جایزه برای کشف باگ) ناراضی است. «باید یک ماه صبر کنی تا باگ را بررسی کنند و تصمیم بگیرند که پاداشی بدهند یا نه […] امروز میبینی برای کشف باگهای یک نرمافزار جایزه گذاشتهاند، هفته بعد با باگ و exploit میآیی و میبینی به آن علاقهمند نیستند. […] حداقل و حداکثری برای جایزهها تعیین نمیشود. […] محقق باید بداند چه باگی ارزش کار کردن دارد.» Zelenyuk اطلاعات این آسیبپذیری و نحوه بهرهبرداری از آن را در اکانت github خود منتشر کرده و در ویدئویی نحوه کار آن را نمایش داده است. |

|

|